(openPR) München, 18. Oktober 2016 - Wer mit einem Exploit-Kit richtig Geld verdienen will, muss dieses ständig verändern. Dass dachten sich wahrscheinlich auch die Entwickler des RIG Exploit-Kits. Forscher des Trustwave SpiderLabs haben herausgefunden, dass das Exploit-Kit RIG jetzt anscheinend mit einem neuen Service, der die Enttarnung noch schwieriger macht, angeboten wird. Die Chancen, dass das RIG Exploit-Kit ähnlich populär wie Angler wird, stehen gut.

Ein Exploit-Kit ist eine Art Hacking-Box für Kleinkriminelle, über die sich Schadprogramme über Webangriffe bequem verteilen lassen. Im Regelfall lassen sich diese Exploit-Kits ohne technisches Wissen bedienen. Exploit-Kits werden im Darknet verkauft oder vermietet und können ihren Entwicklern Gewinne im Millionenbereich bescheren.

Im letzten Jahr erfreute sich das Angler Exploit-Kit unter Cyberkriminellen großer Beliebtheit. Nachdem einige Hintermänner von Angler verhaftet wurden, scheint dieses Exploit-Kit nicht mehr weiterentwickelt zu werden. Es gibt aber zahlreiche andere Exploit-Kits, die in die Fußstapfen von Angler treten. Dazu gehört auch das RIG Exploit-Kit, das besonders in den letzten Wochen sehr oft eingesetzt wurde.

Das RIG Exploit-Kit wird normalerweise mit zwei Modulen/Optionen angeboten: Zuerst attackiert es nicht gestopfte Lücken des Flash-Player-Plugins und liefert einen passenden Exploit aus, danach werden Sicherheitslücken im IE ausgenutzt.

In den letzten Wochen haben die Experten des Trustwave SpiderLabs herausgefunden, dass das RIG Exploit nun über einen Redirect auf bisher nicht verwendete Landing-Page führt. Von diesem Redirect merken die betroffenen Nutzer nichts, es sei denn, sie setzen eine Sicherheits-Software ein, die die Umleitung blockiert und die Auslieferung von Malware über die neue Zielseite verhindert.

Eine der offensichtlisten Änderungen der neuen Landing-Page ist die Verwendung nicht druckbarer Zeichen. Anhand der Struktur der neuen Webseite lässt sich aber erkennen, dass hier wieder die RIG-Macher am Werk sein müssen. Wobei jetzt zuerst die IE-Lücke und danach die Flash-Lücke ausgenutzt wird.

Die Experten des Trustwave SpiderLabs schließen daraus, dass zwei Varianten des RIG Exploit Kits im Umlauf sind, da wahrscheinlich die "alte" Zielseite des Exploit-Kits von immer mehr Anbietern von Sicherheits-Software entdeckt wurde und ein Redirect darauf erfolgreich verhindern werden konnte.

Die neue Variante des Exploit-Kits führt nun auf eine neue Zielseite und bietet damit eine neue Ebene der Verschleierung an. Diese "zusätzliche" Service sorgt dafür, dass die Erkennungsrate von RIG noch einmal erheblich sinkt.

Trustwave betont, dass Kunden von Trustwave Secure Web Gateway auch gegen die neue Variante des RIG Exploit-Kits sicher geschützt sind.

Druckfähiges Bildmaterial finden Sie hier:

http://www.laubstein-media.de/News/Trustwave_201610II.zip

Pressemitteilung zum Download:

http://www.laubstein-media.de/News/PM_Trustwave_201610II.pdf

Presseinformation

Facelift für das Exploit-Kit RIG

Diese Pressemeldung wurde auf openPR veröffentlicht.

Verantwortlich für diese Pressemeldung:Pressekontakt:

Laubstein Media

Anja Eichelsdörfer

Untere Parkstr. 42

85540 Haar

Tel.: +49-89-41 85 84 85

Fax: +49-89-41 85 84 86

Mobil: +49-151-41 20 22 32

Mail:

Web: http://www.laubstein-media.de

Laubstein Media

Anja Eichelsdörfer

Untere Parkstr. 42

85540 Haar

Tel.: +49-89-41 85 84 85

Fax: +49-89-41 85 84 86

Mobil: +49-151-41 20 22 32

Mail:

Web: http://www.laubstein-media.de

Über das Unternehmen

Über Trustwave

Trustwave hilft Unternehmen die Cyberkriminalität zu bekämpfen, Daten zu schützen und Sicherheitsrisiken zu reduzieren. Mit Cloud- und Managed Security Services, integrierten Technologien und dem Trustwave SpiderLabs, einem Team von Sicherheitsexperten, bestehend aus ethischen Hackern und Forschern, unterstützt Trustwave die Unternehmen bei der Verwaltung und Umsetzung der IT-Sicherheit und den Compliance-Programmen. Mehr als drei Millionen Unternehmen sind auf der Trustwave TrustKeeper® Cloud-Plattform registriert, über die Trustwave ein automatisiertes, effizientes und kosteneffektives Schwachstellen-, Bedrohungs- und Compliance-Management anbietet. Trustwave ist in Chicago ansässig und verfügt über Kunden in 96 Ländern. Für weitere Informationen zu Trustwave, besuchen Sie bitte https://www.trustwave.com und https://www.info-point-security.com/hersteller/ueber-trustwave.

Trustwave hilft Unternehmen die Cyberkriminalität zu bekämpfen, Daten zu schützen und Sicherheitsrisiken zu reduzieren. Mit Cloud- und Managed Security Services, integrierten Technologien und dem Trustwave SpiderLabs, einem Team von Sicherheitsexperten, bestehend aus ethischen Hackern und Forschern, unterstützt Trustwave die Unternehmen bei der Verwaltung und Umsetzung der IT-Sicherheit und den Compliance-Programmen. Mehr als drei Millionen Unternehmen sind auf der Trustwave TrustKeeper® Cloud-Plattform registriert, über die Trustwave ein automatisiertes, effizientes und kosteneffektives Schwachstellen-, Bedrohungs- und Compliance-Management anbietet. Trustwave ist in Chicago ansässig und verfügt über Kunden in 96 Ländern. Für weitere Informationen zu Trustwave, besuchen Sie bitte https://www.trustwave.com und https://www.info-point-security.com/hersteller/ueber-trustwave.

Pressebericht „Facelift für das Exploit-Kit RIG“ bearbeiten oder mit dem "Super-PR-Sparpaket" stark hervorheben, zielgerichtet an Journalisten & Top50 Online-Portale verbreiten:

Disclaimer: Für den obigen Pressetext inkl. etwaiger Bilder/ Videos ist ausschließlich der im Text angegebene Kontakt verantwortlich. Der Webseitenanbieter distanziert sich ausdrücklich von den Inhalten Dritter und macht sich diese nicht zu eigen. Wenn Sie die obigen Informationen redaktionell nutzen möchten, so wenden Sie sich bitte an den obigen Pressekontakt. Bei einer Veröffentlichung bitten wir um ein Belegexemplar oder Quellenennung der URL.

Weitere Mitteilungen von Trustwave

Sicherheitsverletzungen stoppen - Eine To-do-Liste für Unternehmen

München, 19. Oktober 2017 - Eine nachlässig gepflegte IT-Infrastruktur macht es Hackern leicht, an wichtige Firmendaten zu kommen. Der weltweit agierende Sicherheitsspezialist Trustwave verrät, welche neun Arbeitsschritte jedes Unternehmen durchführen sollte, um Sicherheitsrisiken auf ein Minimum zu reduzieren und Eindringlinge so schnell wie möglich aufzuspüren.

Im Regelfall ist es für Cyberkriminelle ein Leichtes, Malware und andere Schadprogramme ins Netzwerk einzuschleusen. Schuld an Datenpannen sind oft ungepatchte Anwendungen, schwach…

Fit für die DSGVO? Trustwave gibt Tipps, was Unternehmen jetzt tun müssen

München, 11. Oktober 2017 - Die neue EU-Datenschutz-Grundverordnung (DSGVO) tritt am 25. Mai 2018 in Kraft. Viel Zeit bleibt Unternehmen also nicht mehr, um ihre Unternehmens-IT fit für die neuen Datenschutzrichtlinien zu machen. Nach wie vor wird das Thema DSGVO von vielen Unternehmen aber eher stiefmütterlich behandelt. Ein Fehler, denn das Nichteinhalten der DSGVO wird ab Ende Mai 2018 mit hohen Strafen geahndet. Der Sicherheitsspezialist Trustwave verrät, welche Schritte IT-Verantwortliche bereits jetzt ausführen sollten, um Ende Mai die …

Das könnte Sie auch interessieren:

Die 7 am häufigsten ausgenutzten Exploits in freier Wildbahn

… Software überhaupt ausgeführt werden kann.

Die Erfahrung hat zudem gezeigt, dass keine Software grundsätzlich sicher ist. Erst kürzlich wurden im Rahmen des diesjährigen Pwn2Own-Hackerwettbewerbs 21 als kritisch eingestufte Sicherheitslücken in den vier beliebtesten Browsern sowie in Windows, Adobe Flash und Adobe Reader aufgedeckt.

Die folgende Übersicht …

Webseite des US- Finanzministeriums gehackt

n erinnert Corrons daran, für alle Web-Applikationen und die gesamte Server-Software jedes neue Update ohne Zeitverzug zu installieren.

Der gesamte Blogeintrag steht auf dem Blog der PandaLabs in englischer Sprache zur Verfügung: http://pandalabs.pandasecurity.com/usa-treasury-website-hacked-using-exploit-kit/

Sicherheitsreport von Dell offenbart neue Angriffstaktiken von Cyber-Kriminellen

… Taktiken für Exploit Kits

2015 beobachtete Dell SonicWALL einen Anstieg beim Einsatz von Exploit Kits. Die aktivsten Kits waren dabei Angler, Nuclear, Magnitude und Rig; generell stand Hackern eine riesige Anzahl verschiedener Optionen zur Verfügung, um mit Exploit Kits beständig die neuesten Zero-Day-Schwachstellen anzugreifen, darunter diejenigen in …

Neue CryptoMix Variante - Revenge Ransomware Virus

… PC Virus gehört zu CryptoMix Ransomware Familie. Sieht so aus, dass die Cyberverbrecher CryptoMix Virus verbessern und aktualisieren möchten. Die Verschlüsselung findet mit Hilfe vom RIG Exploit Kit Javaskript statt. Man muss sehr vorsichtig sein wenn er die unbekannten Internetseiten besucht und da etwas anklickt.

In der Datei #!!! HELP_FILE!!! #. txt. …

Schädliche Android Apps und Ransomware dominieren Threatscape für Q1/2016

… Pornographie und vulgäre Inhalte geschwächt wird.

- Schwachstellen bei Java und Flash Player zahlen sich für Cyber-Kriminelle nach wie vor aus. Angler war das am meisten genutzte Exploit-Kit und ist für 60 % des gesamten Exploit-Kit-Traffic verantwortlich. Die Nutzung der Exploit-Kits Neutrino und RIG stieg ebenfalls um 86 % bzw. 136 % an.

Den vollständigen …

Trustwave präsentiert den Global Security Report 2016 - Cybercrime als Geschäftsmodell

… von Schadcode über Werbeanzeigen (Malvertising) gehört mittlerweile zum Standard-Repertoire der Cyber-Kriminellen. Dabei infiltrieren diese ganz normale (und populäre) Webseiten mit Exploit-Kits, die sich in Werbe-Anzeigen tarnen. Die Exploit-Kits testen die Rechner der Webseiten-Besuche auf vorhandene Sicherheitslücken und installieren bei einem positiven …

CryptXXX - Neue Erpressungssoftware der Reveton-Akteure wird durch Angler-Exploit-Kit verteilt

erhöht und verstärkt.

Die vollständigen Ergebnisse, Bilder der Zahlungswebseiten, Ransom-Meldungen und Beispiele hinsichtlich des Datenraubs, hat Proofpoint in seinem Blog ab sofort veröffentlicht:https://www.proofpoint.com/de/cryptxxx-neue-erpressungssoftware-der-reveton-akteure-wird-durch-angler-exploit-kit-verteilt

Robotik-Bootcamp: Junge Wissenschaftstalente entwickeln KI-Modelle für intelligente Roboter

Wie bringt man Roboter dazu, Menschen zu verstehen? Diese Frage steht im Mittelpunkt des RIG-Bootcamps am KIT. Promovierende von mehr als zehn Universitäten aus ganz Deutschland kommen zusammen, um gemeinsam mit Professor Rudolf Lioutikov, Leiter des Intuitive Robots Lab des KIT, eine Woche lang intensiv an neuen Methoden für „Foundational Behavior Models“ …

Bromium Lab Threat Report bringt Licht ins Dunkel aktueller Cyber-Attacken

… Microsoft Silverlight oder die Oracle Java Runtime Environment. Besonders betroffen bei den Applikationen sind Microsoft Office und Adobe Acrobat Reader.

2. Exploit-Kit-Nutzung

Cyber-Kriminelle nutzen bei ihren Drive-by-Download-Attacken in aller Regel Exploit Kits. Die gängigsten Software-Kits für die Identifizierung von Software-Schwachstellen waren im …

SonicWall benennt Sicherheits-Trends und aktuelle Cyber-Gefahren

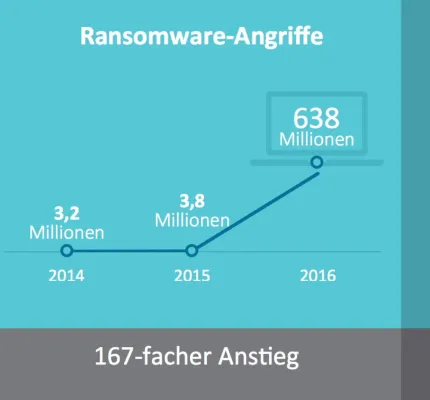

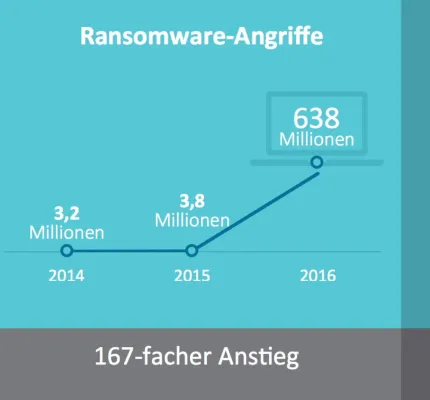

… Ergebnisse seines jährlichen Sicherheitsberichts präsentiert. Zu den wichtigsten Ergebnissen zählen: die Anzahl der Point-of-Sale-Malware hat sich um 93 Prozent verringert. Weit verbreitete Exploit-Kits sind verschwunden und Angriffe durch Ransomware stiegen um das 167-Fache.

Aus seinem „Annual Threat Report 2017“ schließt SonicWall, dass der Kampf der …

Sie lesen gerade: Facelift für das Exploit-Kit RIG