(openPR) München, 11. Oktober 2016 - Untersuchungen von Trustwave, einem global agierenden Sicherheitsunternehmen, zeigen, dass Datenpannen von der Mehrheit der Unternehmen nicht erkannt werden. Je länger eine Sicherheitslücke unentdeckt bleibt, desto mehr Schaden richtet sie an. Dabei lassen sich Sicherheitslücken sehr wohl ganz leicht aufdecken. Trustwave zeigt, woran Unternehmen sofort erkennen können, ob sie das Opfer eines Hackerangriffs geworden sind.

Die Zahlen sind alarmierend: In nur 41 Prozent aller Fälle werden Sicherheitslücken von den betroffenen Unternehmen selbst entdeckt. Das bedeutet, dass deutlich über die Hälfte aller Sicherheitslücken von Außenstehenden wie Strafverfolgungsbehörden oder Kreditkartenfirmen/Banken gefunden wird.

Im Schnitt werden Sicherheitslücken, die von den Unternehmen selbst entdeckt werden, nach 15 Tagen aufgespürt. Wird die Lücke von Außenstehenden erkannt, vergehen im Durchschnitt 168 Tage. So bleibt Cyberkriminellen ausreichend Zeit, wertvolle Daten abzugreifen, Systeme mit Malware zu infizieren oder anderweitig Schaden anzurichten. Je länger ein Hackerangriff unentdeckt bleibt, desto höher ist der wirtschaftliche Schaden und natürlich auch der Imageverlust für das betroffene Unternehmen.

Da Angreifer Spuren auf dem System hinterlassen, lassen sich Angriffe sehr gut erkennen. Diese sogenannten Indikatoren einer Kompromittierung (Indicator of Compromise - IOC) zeigen, in welche Bereiche des Systems die Cyberkriminellen eingedrungen sind bzw. welche Verhaltensweise das Schadprogramm an den Tag legt. Die Experten der Trustwave SpiderLabs, einem Team aus Forschern und ethischen Hackern, haben deshalb zusammengefasst, welche Anzeichen auf welche Art der Kompromittierung hinweisen und welche Bereiche des Systems IT-Administratoren genau unter die Lupe nehmen sollten, um Angriffe möglichst schnell aufzudecken.

Indicator of Compromise (IOC) Beweis für die Kompromittierung

Externer Systemzugriff Auffinden fremder IP-Adressen in den Log-Dateien

Malware-Präsenz Nachweisbare Manipulationen im Arbeitsspeicher und in der Registry

Ausgeführte Malware Analyse von Timeline, Registry und Arbeitsspeicher

Malware-Ausgabedatei Analyse von Timeline und Registry, Malware Reverse Engineering

Datendiebstahl Änderungen in den Anwendungs- Netzwerk- und System-Log-Dateien

Änderungen am Website-Code Code-Änderungen, die von unberechtigter Stelle erfolgt sind

SQL Injection (Einschleusen von Befehlen in SQL-Datenbanken) Neue Einträge in den Datenbank-Log-Files

Webshell-Präsenz Änderungen in den System-Log-Files

Alle verwendeten Zahlen stammen aus dem Trustwave Global Security Report 2016. Den Report können Sie hier herunterladen:

http://bit.ly/2cbGiPa

Druckfähiges Bildmaterial finden Sie hier:

http://www.laubstein-media.de/News/Trustwave_201610.zip

Pressemitteilung zum Download:

http://www.laubstein-media.de/News/PM_Trustwave_201610.pdf

Presseinformation

Gehackt? 8 sichere Anzeichen dafür, dass Cyberkriminelle eine Sicherheitslücke ausgenutzt haben

Diese Pressemeldung wurde auf openPR veröffentlicht.

Verantwortlich für diese Pressemeldung:Pressekontakt:

Laubstein Media

Anja Eichelsdörfer

Untere Parkstr. 42

85540 Haar

Tel.: +49-89-41 85 84 85

Fax: +49-89-41 85 84 86

Mobil: +49-151-41 20 22 32

Mail:

Web: laubstein-media.de

Laubstein Media

Anja Eichelsdörfer

Untere Parkstr. 42

85540 Haar

Tel.: +49-89-41 85 84 85

Fax: +49-89-41 85 84 86

Mobil: +49-151-41 20 22 32

Mail:

Web: laubstein-media.de

Über das Unternehmen

Über Trustwave

Trustwave hilft Unternehmen die Cyberkriminalität zu bekämpfen, Daten zu schützen und Sicherheitsrisiken zu reduzieren. Mit Cloud- und Managed Security Services, integrierten Technologien und dem Trustwave SpiderLabs, einem Team von Sicherheitsexperten, bestehend aus ethischen Hackern und Forschern, unterstützt Trustwave die Unternehmen bei der Verwaltung und Umsetzung der IT-Sicherheit und den Compliance-Programmen. Mehr als drei Millionen Unternehmen sind auf der Trustwave TrustKeeper® Cloud-Plattform registriert, über die Trustwave ein automatisiertes, effizientes und kosteneffektives Schwachstellen-, Bedrohungs- und Compliance-Management anbietet. Trustwave ist in Chicago ansässig und verfügt über Kunden in 96 Ländern. Für weitere Informationen zu Trustwave, besuchen Sie bitte https://www.trustwave.com und https://www.info-point-security.com/hersteller/ueber-trustwave.

Trustwave hilft Unternehmen die Cyberkriminalität zu bekämpfen, Daten zu schützen und Sicherheitsrisiken zu reduzieren. Mit Cloud- und Managed Security Services, integrierten Technologien und dem Trustwave SpiderLabs, einem Team von Sicherheitsexperten, bestehend aus ethischen Hackern und Forschern, unterstützt Trustwave die Unternehmen bei der Verwaltung und Umsetzung der IT-Sicherheit und den Compliance-Programmen. Mehr als drei Millionen Unternehmen sind auf der Trustwave TrustKeeper® Cloud-Plattform registriert, über die Trustwave ein automatisiertes, effizientes und kosteneffektives Schwachstellen-, Bedrohungs- und Compliance-Management anbietet. Trustwave ist in Chicago ansässig und verfügt über Kunden in 96 Ländern. Für weitere Informationen zu Trustwave, besuchen Sie bitte https://www.trustwave.com und https://www.info-point-security.com/hersteller/ueber-trustwave.

Pressebericht „Gehackt? 8 sichere Anzeichen dafür, dass Cyberkriminelle eine Sicherheitslücke ausgenutzt haben“ bearbeiten oder mit dem "Super-PR-Sparpaket" stark hervorheben, zielgerichtet an Journalisten & Top50 Online-Portale verbreiten:

Disclaimer: Für den obigen Pressetext inkl. etwaiger Bilder/ Videos ist ausschließlich der im Text angegebene Kontakt verantwortlich. Der Webseitenanbieter distanziert sich ausdrücklich von den Inhalten Dritter und macht sich diese nicht zu eigen. Wenn Sie die obigen Informationen redaktionell nutzen möchten, so wenden Sie sich bitte an den obigen Pressekontakt. Bei einer Veröffentlichung bitten wir um ein Belegexemplar oder Quellenennung der URL.

Weitere Mitteilungen von Trustwave

Sicherheitsverletzungen stoppen - Eine To-do-Liste für Unternehmen

München, 19. Oktober 2017 - Eine nachlässig gepflegte IT-Infrastruktur macht es Hackern leicht, an wichtige Firmendaten zu kommen. Der weltweit agierende Sicherheitsspezialist Trustwave verrät, welche neun Arbeitsschritte jedes Unternehmen durchführen sollte, um Sicherheitsrisiken auf ein Minimum zu reduzieren und Eindringlinge so schnell wie möglich aufzuspüren.

Im Regelfall ist es für Cyberkriminelle ein Leichtes, Malware und andere Schadprogramme ins Netzwerk einzuschleusen. Schuld an Datenpannen sind oft ungepatchte Anwendungen, schwach…

Fit für die DSGVO? Trustwave gibt Tipps, was Unternehmen jetzt tun müssen

München, 11. Oktober 2017 - Die neue EU-Datenschutz-Grundverordnung (DSGVO) tritt am 25. Mai 2018 in Kraft. Viel Zeit bleibt Unternehmen also nicht mehr, um ihre Unternehmens-IT fit für die neuen Datenschutzrichtlinien zu machen. Nach wie vor wird das Thema DSGVO von vielen Unternehmen aber eher stiefmütterlich behandelt. Ein Fehler, denn das Nichteinhalten der DSGVO wird ab Ende Mai 2018 mit hohen Strafen geahndet. Der Sicherheitsspezialist Trustwave verrät, welche Schritte IT-Verantwortliche bereits jetzt ausführen sollten, um Ende Mai die …

Das könnte Sie auch interessieren:

Privoo schließt Alexa´s Sicherheitslücke!

Privoo schließt Alexa´s Sicherheitslücke!

München, Februar 2018

„Alexa, mach die Augen zu“

Amazons neuester Echo Spot kommt als smarter Designerwecker verkleidet auf unsere Nachttische und in unserer Schlafzimmer. Mit Display und Kamera ausgestattet, hat die stylische Kugel einiges zu bieten. Neben der Uhrzeit zeigt das Display auch aktuelle Nachrichten …

ISS warnt: Zeit zum Patchen wird immer knapper

… deutlich mehr Schwachstellen als im Vorjahr entdeckt wurden. Insgesamt spürte die X-Force im abgelaufenen Kalenderjahr im Rahmen ihrer Hard- und Softwaretests 4.472 Sicherheitslücken auf. Dies entspricht einem Anstieg um 33 Prozent gegenüber 2004.

Hacker suchen aktiv nach Schwachstellen

Besorgniserregend scheint vor allem, dass Hacker immer schneller …

Sicherheit in Unternehmen: Hacker ist nicht gleich Hacker

… verkaufen ihr Wissen um Softwarelücken direkt an Cyberkriminelle.

Diese letzten beiden Gruppen riskieren mit ihrem Treiben die Sicherheit von Millionen von PC-Nutzern weltweit. Denn allzu oft entstehen aus ihren Aktivitäten Trojaner und Würmer, die eine zuvor in Windows entdeckte Sicherheitslücke missbrauchen.http://cyberpress.de/wiki/Hacker-Szene,_Teil_1

Hunderte Millionen Android-Nutzer von Sicherheitslücke im UC Browser bedroht

… herunterzuladen und damit die Server von Google Play zu umgehen. Dies verstößt gegen die offiziellen Richtlinien von Google.

Die Virenanalysten von Doctor Web analysierten die Sicherheitslücke wie folgt: Die App erhält vom Verwaltungsserver Befehle zum Herunterladen neuer Bibliotheken und Module. Diese rüsten die App dann mit neuen Funktionen auf und …

BitDefender startet Gegenangriff auf aktuelle Zero-Day-Bedrohung für Windows-Nutzer

… 29. November 2010 – Seit vergangener Woche sorgt ein neuer Exploit-Angriff auf Windows-Nutzer für Aufsehen. In einem chinesischen Forum tauchte die bislang unbekannte Sicherheitslücke im Kernel-Mode-Treiber win32k.sys des Microsoft Betriebssystem auf. Wann Microsoft mit einem Patch reagieren wird, ist noch nicht klar. Erwartet wird ein solcher jedoch …

Net at Work stoppt SSLv3-Missbrauch am Gateway

… enQsig unterstützen ab sofort keine Verschlüsselung über SSLv3 mehr. Damit ziehen die Paderborner E-Mail-Security-Experten die Konsequenz aus der jüngst bekannt gewordenen Poodle-Sicherheitslücke, bei der Angreifer ein Downgrade von TLS auf SSLv3 erzwangen, um wichtige Verbindungsdaten zu dechiffrieren.

Die Mitte Oktober 2014 von Google dokumentierte …

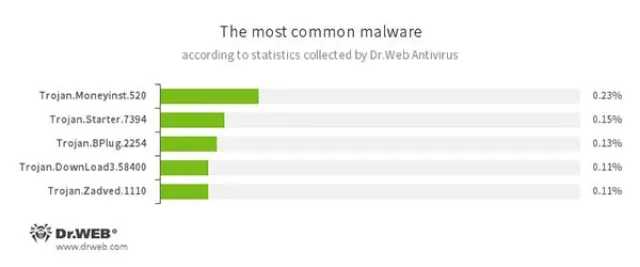

Doctor Web Virenanalyse: Mining-Trojaner auf Windows zum Schürfen von Kryptowährungen entdeckt

Die Schadcode-Analysten von Doctor Web entdeckten im Januar mehrere Mining-Trojaner, die Server unter Windows infiziert hatten. Alle Trojaner nutzten eine Sicherheitslücke im Cleverence Mobile SMARTS Server aus. Zudem meldeten die Virenanalysten von Doctor Web 27 infizierte Spiele im Google Play Store, die insgesamt 4,5 Millionen Mal heruntergeladen …

Trickreiche CyberAngriffe fokussieren mehr auf KMUs

… und Erfahrung steht der Geschäftsführer von 12systems kleinen und mittelständischen Unternehmen gern zur Seite. www.12systems.de

„Es ist schon bemerkenswert, wie hinterlistig Cyberkriminelle heutzutage vorgehen“, so Dustin Wiemann, von 12systems GmbH. Schon über eine vermeintliche Amazon-Rechnung können sie einen „Verschlüsselungstrojaner“ in der Buchhaltung …

WannaCry-Ransomware wirkungsvoll abwehren

… Unternehmensnetzwerke angreift.

Bisher konnten zwei Angriffsvektoren identifiziert werden: Zum einen wird die Ransomware über bösartige E-Mails ausgeliefert, zum anderen nutzt sie eine Sicherheitslücke in den Windows Dateifreigaben (SMB) aus. Diese Sicherheitslücke hat Microsoft bereits im März mit dem Sicherheitsupdate MS17-010 geschlossen.

Da Microsoft Patches …

Piratenpartei beweist: "AusweisApp" des ePerso ist unsicher

Sicherheitslücke in AusweisApp wenige Stunden nach Veröffentlichung von PIRATEN aufgedeckt

Noch in der Nacht nach ihrem Erscheinen hat Jan Schejbal, Mitglied der Piratenpartei, eine Sicherheitslücke in der AusweisApp (*), der Anwendungssoftware des ePerso, aufgedeckt. Durch eine Schwachstelle in der automatischen Update-Funktion können Angreifer auf …

Sie lesen gerade: Gehackt? 8 sichere Anzeichen dafür, dass Cyberkriminelle eine Sicherheitslücke ausgenutzt haben