(openPR) München, 12. Juni 2014: Eine aktuelle Studie von Pierre Audoin Consultants (PAC) belegt, dass Cyber Security ein strategisch wichtiges Thema ist. Imageschaden und Vertrauensverlust bei den Kunden sowie die Nichtverfügbarkeit technischer Anlagen werden als die wichtigsten potenziellen Schäden eingestuft. Dabei sehen IT-Sicherheitsverantwortliche wesentliche Risiken in erster Linie durch interne Bedrohungen sowie durch den Einsatz von mobilen Endgeräten.

Deutsche Unternehmen und Behörden setzen sich intensiv mit dem Thema Cyber Security und dessen potenziellen Auswirkungen auf den Geschäftsbetrieb auseinander. Das zeigen die Ergebnisse der Studie „Cyber Security – Investitionspläne, Chancen und Herausforderungen in deutschen Unternehmen“. In 65 Prozent der von PAC befragten Organisationen wird das Thema Cyber Security auf Geschäftsführungsebene diskutiert.

Imageverlust, Ausfall von technischen Anlagen und Datenklau

Diese Aufmerksamkeit ist angebracht, denn der Schutz vor internetbasierten Sicherheitsangriffen betrifft alle Unternehmen und öffentlichen Einrichtungen. Als größte, durch Cyber-Attacken hervorgerufene Schäden stehen bei den Organisationen an erster Stelle der Imageschaden bzw. Vertrauensverlust bei den Kunden. Darüber hinaus befürchten die IT-Sicherheitsverantwortlichen die Nichtverfügbarkeit von technischen Anlagen sowie Diebstahl, Verfälschung oder Verlust von Daten und Geschäftsgeheimnissen.

Gefahr vor allem durch Mitarbeiter und Wettbewerber

Immerhin 35 Prozent der Befragten sind der Ansicht, dass die Bedrohungen durch Cyber-Kriminelle in den letzten zwei Jahren enorm zugenommen haben. Interessant ist, dass Unternehmen und Behörden hauptsächlich Angriffe durch „Innentäter“ befürchten, also in- und externe Mitarbeiter. Daneben stellt aber auch der Wettbewerb für ca. 40 Prozent der Organisationen eine echte Bedrohung dar. Angesichts der NSA-Affäre erstaunlich: Nur rund ein Drittel der Befragten sehen ausländische Regierungsbehörden per se als Bedrohung an.

Nahezu 80 Prozent der Unternehmen und Behörden sehen sich in Sachen Cyber Security gut gewappnet. Allerdings verfügt etwa jede zweite Organisation nicht über das Wissen und die technischen Möglichkeiten, um in Echtzeit auf Internetangriffe reagieren zu können.

Geschäftliche Nutzung mobiler Endgeräte schafft neue Angriffspunkte

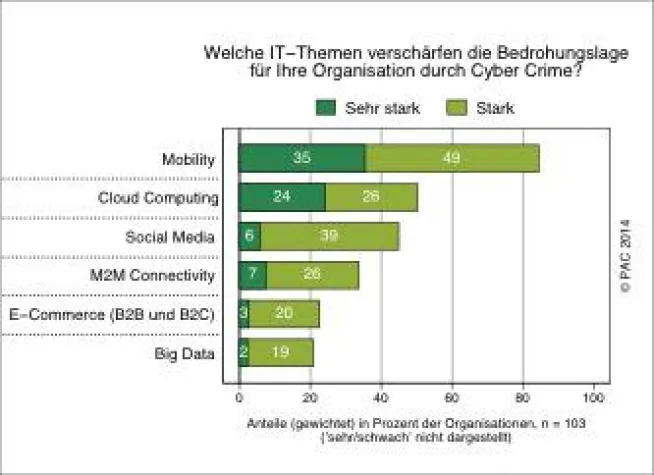

Cyber Security umfasst alle Techniken, Prozesse und Richtlinien, um Computernetzwerke, Rechner, Applikationen und Daten vor Attacken, Schäden und unberechtigtem Zugriff zu schützen. Insbesondere durch die Nutzung von mobilen Endgeräten (wie Tablet-PCs und Smartphones) sowie den Einsatz von Cloud Computing im Unternehmen verschärft sich die Bedrohungslage, so dass klassische IT-Schutzmaßnahmen nicht mehr ausreichen. So verwundert es auch nicht, dass 65 Prozent der Organisationen einen technischen Handlungsbedarf beim Thema „Mobile Device Security“ sehen. Die Hälfte dieser Organisationen plant konkrete Initiativen für Sicherheitsmaßnahmen. Während die Hälfte aller befragten IT-Sicherheitsverantwortlichen den Einsatz von Cloud Computing als starke Sicherheitsbedrohung erachtet, geht für fast ebenso viele (45 Prozent) eine starke Bedrohung von Social-Media-Technologien aus.

Schwachstellenanalysen als Ausgangspunkt für ganzheitliche Schutzmaßnahmen

Darüber hinaus zeigen die Studienergebnisse, dass viele Organisationen einen Handlungsbedarf bezüglich Schwachstellenanalyse identifizieren. Die Unternehmen und Behörden möchten genau wissen, an welchen Stellen sie angreifbar sind und planen entsprechend häufig Initiativen. „Positiv ist uns aufgefallen, welchen Stellenwert die Schwachstellenanalyse inzwischen erlangt hat. Sie versetzt Organisationen in die Lage, Schutzmaßnahmen gezielter zu planen, statt nur Technik einzukaufen“, so Mathieu Poujol, Principal Consultant, Cyber Security, Infrastructure and Middleware und Co-Autor der Studie.

Weniger Bedarf an klassischer IT-Sicherheitstechnik

Außer beim Schwachstellenmanagement sehen die Organisationen auch bei Security Governance & Monitoring, Identity Management sowie dem Erkennen bzw. Verhindern von gezielten Angriffen Bedarf. Demgegenüber halten sie es für weniger notwendig, die klassischen IT-Sicherheitssysteme, wie Firewalls und Virenschutz, auszubauen. Relevant sind jedoch nicht nur technische, sondern auch organisatorische Maßnahmen. Ganz oben auf der Agenda steht bei den Organisationen dabei die Schulung von Mitarbeitern, Kunden und Geschäftspartnern.

„Wie die Studie zeigt, ist Cyber Security für Firmen und Behörden eben nicht bloß technische IT-Sicherheit, sondern Anlass, sich durch die Kombination sowohl technischer als auch organisatorischer Schutzmaßnahmen gegen die Gefahren zu wappnen“, kommentiert Frank Niemann, Vice President Software & SaaS Markets und Lead-Analyst der Studie.

NSA-Affäre beeinflusst IT-Beschaffungsstrategie

Die Studie untersuchte auch, ob und wie die NSA-Affäre die Investitionen in IT-Produkte aus den USA beeinflusst. Ungefähr die Hälfte der Organisationen möchte in Zukunft verstärkt auf nichtamerikanische Produkte zurückgreifen, während die andere Hälfte dazu keine Veranlassung sieht.

Klare Anforderungen an Lösungs- und Dienstleistungsanbieter

Schließlich beleuchtet die Studie auch Anforderungen an Security-Lösungs- und Dienstleistungsanbieter. Dabei erwarten die Firmen und Behörden, dass ein Anbieter nicht nur technische Produkte mit Zertifizierung anbieten, sondern auch strategisch beraten kann und die spezifischen Branchenanforderungen des Kunden kennt.

Trend Micro, Premiumsponsor der Studie, bestätigt die Umfrageergebnisse:

„Mobility und Cloud-Computing locken immer mehr Unternehmen mit ihren wirtschaftlichen und betrieblichen Vorteilen. Doch die Verantwortlichen in den Unternehmen müssen erst einige zentrale Fragen klären, bevor sie diese Vorteile vollständig ausschöpfen können – gerade die Sicherheit darf unter keinen Umständen vernachlässigt werden. Das ist umso wichtiger, weil die Angriffe auf vertrauliche Daten oder geistiges Eigentum immer zahlreicher und immer raffinierter werden und weil die zunehmende Digitalisierung unserer Gesellschaft für zusätzliche Brisanz sorgt“, so Frank Schwittay, Vice President DACH, Trend Micro.

Informationen zur Studie

Für die Studie „Cyber Security – Investitionspläne, Chancen und Herausforderungen in deutschen Unternehmen“ wurden uber 100 IT-Sicherheitsverantwortliche aus Unternehmen und Behörden mit mehr als 1.000 Mitarbeitern in Deutschland befragt. Die Studie wurde unterstützt von Arkoon und Netasq, Atos SE, Trend Micro Deutschland GmbH und T Systems International GmbH. Die Infografik zu den wichtigsten Ergebnissen und die kostenlosen Downloadmöglichkeiten der Studie über die Webseiten der Sponsoren sind über folgenden Link erreichbar: www.pac-online.com/cyber-security-investitionspläne-chancen-und-herausforderungen-deutschen-unternehmen