(openPR) Zuständigkeiten für vernetztes Fahren müssen neu definiert werden

ISMANING, Deutschland, 19. Februar 2020 - Die Angriffe auf vernetzte Fahrzeuge haben spürbar zugenommen, immer mehr Schnittstellen bieten zahlreiche Einfallstore. Security by Design muss deshalb in der Automobilbranche künftig bereits bei der Fahrzeugentwicklung umgesetzt werden. Genauso wichtig ist es aus Sicht von NTT Ltd.’s Security Division, die Frage zu klären, wer im Falle eines Hacker-Angriffs eingreifen darf.

Ein modernes Fahrzeug verfügt schon heute über rund 130 Millionen Zeilen Programmiercode, am Bordnetz hängen alle elektronischen Komponenten und mehr als 100 Steuergeräte. Jede einzelne Schnittstelle vom OBD-Port über Mobilfunk bis zu Firmware-Updates bietet Hackern dabei ein potenzielles Einfallstor. Um Sicherheitslücken zu schließen, werden Autohersteller dazu verpflichtet, künftig das Thema Cyber Security bereits bei der Fahrzeugentwicklung zu berücksichtigen. Grundlage ist die Norm ISO/SAE 21434 „Road vehicles – Cybersecurity engineering“, deren endgültige Version im November 2020 veröffentlicht werden soll. In dem neuen Standard werden alle relevanten Aspekte für das Design, die Implementierung sowie das Testen beschrieben. Ziel ist ein durchgängiges Verständnis für Security by Design in der Produktentwicklung und entlang der gesamten Zulieferkette.

„In der Automobilbranche spielt Security by Design bislang eine untergeordnete Rolle. Diese Tatsache wird die neue Norm ändern, auch wenn sie noch nicht alle Akteure auf dem Radar haben. Ohne deren Einhaltung gibt es künftig aber keine Typzulassung für neue Fahrzeuge“, erklärt René Bader, Lead Consultant Secure Business Applications EMEA bei NTT Ltd.’s Security Division. „Ein wichtiger Bestandteil der ISO-Zertifizierung ist, dass die Automobilhersteller ein Cyber-Security-Management-System, kurz CSMS, einführen müssen.“ Dieses hilft zu erkennen, wo ein Angriff erfolgt ist, und ermöglicht die entsprechende Reaktion darauf. Sicherheitsvorkehrungen müssen zudem für die angeschlossenen Systeme und Anwendungen getroffen werden.

Offene Fragen im Falle eines Hacks

Mit einem Security Operations Center (SOC) steht eine zentrale Stelle bereit, in der alle sicherheitskritischen Vorfälle erkannt und koordiniert bearbeitet werden. Relevante Daten aus dem Fahrzeugumfeld werden zentral gesammelt und mittels Threat Intelligence um weitere Informationen angereichert. Eine wesentliche Rolle spielt dabei die Angriffserkennung, potenzielle Cyber-Attacken werden direkt im Fahrzeug ausgemacht und an das SOC anonymisiert übermittelt. Machine Learning und vordefinierte Szenarien helfen, Anomalien zu erkennen und konkrete Handlungsempfehlungen auszusprechen.

„Trotzdem bleiben im Falle eines Hacker-Angriffs einige Fragen unbeantwortet“, betont Kai Grunwitz, Geschäftsführer der NTT Ltd. in Deutschland. „Gerade die Veranwortlichkeiten bei Incident- und Response-Prozessen sollten geklärt werden. Wer darf bei einem Angriff die Internetverbindung kappen, um so vielleicht Schlimmeres zu verhindern? Wer setzt ein Fahrzeug nach einer Infizierung in seinen ursprünglichen Zustand zurück? Wer kümmert sich um das Patchen? Hier müssen rechtliche Rahmenbedingungen festgelegt werden, die allen Beteiligten die notwendige Sicherheit geben.“

Zudem muss ein technisches Problem gelöst werden: Die generierte Datenflut kann nicht einfach übertragen und in der Cloud ausgewertet werden. Deshalb müssen künftig entsprechende Analysekomponenten direkt im Fahrzeug verbaut werden, die die relevanten Ereignisse und Informationen zur weiteren Diagnose und Bewertung in ein SOC liefern.

Diese Presseinformation und Bilder in höherer Auflösung können unter www.pr-com.de/ntt abgerufen werden.

Presseinformation

Wer kappt bei einem Hacker-Angriff die Internetverbindungen?

Diese Pressemeldung wurde auf openPR veröffentlicht.

Verantwortlich für diese Pressemeldung:NTT Security Division

Romy Däweritz

Regional Security Marketing Manager – Europe

Tel.: +41 76 509 21 51

NTT Germany AG & Co. KG

Hakan Cakar

Senior Director Marketing Germany

Tel.: +49 89 9911 20 08

PR-COM GmbH

Franziska Fricke

Account Manager

Sendlinger-Tor-Platz 6

80336 München

Tel.: +49 89 59997 707

Romy Däweritz

Regional Security Marketing Manager – Europe

Tel.: +41 76 509 21 51

NTT Germany AG & Co. KG

Hakan Cakar

Senior Director Marketing Germany

Tel.: +49 89 9911 20 08

PR-COM GmbH

Franziska Fricke

Account Manager

Sendlinger-Tor-Platz 6

80336 München

Tel.: +49 89 59997 707

Über das Unternehmen

Über die Security Division und NTT Ltd.

Security ist eine Division von NTT Ltd., einem globalen Technologie-Dienstleister, der die Expertise marktführender Unternehmen vereint, einschließlich NTT Communications, Dimension Data und NTT Security. Die Security Division hilft Unternehmen beim Aufbau eines digitalen Geschäfts, das dem Grundsatz Security-by-Design entspricht. Auf Basis einer globalen Threat Intelligence bietet die Security Division hinsichtlich Cyber-Bedrohungen Prävention, Erkennung, Abwehr und Reaktion. Security verfügt über 10 SOCs, sieben Zentren für Forschung und Entwicklung sowie mehr als 2.000 Sicherheitsexperten und behandelt jährlich Hunderttausende Sicherheitsvorfälle auf sechs Kontinenten. Die Division sichert zudem eine effiziente Ressourcennutzung, indem der richtige Mix an Managed Security Services, Security Consulting Services und Security-Technologie zur Verfügung gestellt wird.

NTT Ltd. arbeitet mit Unternehmen auf der ganzen Welt zusammen, um durch intelligente Technologielösungen Ergebnisse zu erzielen. Intelligent bedeutet für uns datengesteuert, vernetzt, digital und sicher. Als globaler IKT-Provider beschäftigen wir mehr als 40.000 Mitarbeiter an vielfältigen und modernsten Arbeitsplätzen und erbringen Dienstleistungen in mehr als 200 Ländern. Gemeinsam ermöglichen wir die vernetzte Zukunft.

Weitere Informationen unter hello.global.ntt sowie https://communication.hello.global.ntt/Pressemitteilungen

Security ist eine Division von NTT Ltd., einem globalen Technologie-Dienstleister, der die Expertise marktführender Unternehmen vereint, einschließlich NTT Communications, Dimension Data und NTT Security. Die Security Division hilft Unternehmen beim Aufbau eines digitalen Geschäfts, das dem Grundsatz Security-by-Design entspricht. Auf Basis einer globalen Threat Intelligence bietet die Security Division hinsichtlich Cyber-Bedrohungen Prävention, Erkennung, Abwehr und Reaktion. Security verfügt über 10 SOCs, sieben Zentren für Forschung und Entwicklung sowie mehr als 2.000 Sicherheitsexperten und behandelt jährlich Hunderttausende Sicherheitsvorfälle auf sechs Kontinenten. Die Division sichert zudem eine effiziente Ressourcennutzung, indem der richtige Mix an Managed Security Services, Security Consulting Services und Security-Technologie zur Verfügung gestellt wird.

NTT Ltd. arbeitet mit Unternehmen auf der ganzen Welt zusammen, um durch intelligente Technologielösungen Ergebnisse zu erzielen. Intelligent bedeutet für uns datengesteuert, vernetzt, digital und sicher. Als globaler IKT-Provider beschäftigen wir mehr als 40.000 Mitarbeiter an vielfältigen und modernsten Arbeitsplätzen und erbringen Dienstleistungen in mehr als 200 Ländern. Gemeinsam ermöglichen wir die vernetzte Zukunft.

Weitere Informationen unter hello.global.ntt sowie https://communication.hello.global.ntt/Pressemitteilungen

Pressebericht „Wer kappt bei einem Hacker-Angriff die Internetverbindungen?“ bearbeiten oder mit dem "Super-PR-Sparpaket" stark hervorheben, zielgerichtet an Journalisten & Top50 Online-Portale verbreiten:

Disclaimer: Für den obigen Pressetext inkl. etwaiger Bilder/ Videos ist ausschließlich der im Text angegebene Kontakt verantwortlich. Der Webseitenanbieter distanziert sich ausdrücklich von den Inhalten Dritter und macht sich diese nicht zu eigen. Wenn Sie die obigen Informationen redaktionell nutzen möchten, so wenden Sie sich bitte an den obigen Pressekontakt. Bei einer Veröffentlichung bitten wir um ein Belegexemplar oder Quellenennung der URL.

Weitere Mitteilungen von NTT Ltd.

COVID-19 hat deutliche Auswirkungen auf die digitale Transformation

Der Report „Future Disrupted: 2021“ von NTT zeigt fünf Schlüsseltechnologien auf

Bad Homburg, Deutschland, 10. November 2020 - NTT Ltd., ein führendes, weltweit tätiges IT-Dienstleistungsunternehmen, hat im Rahmen von „Future Disrupted: 2021“ (https://bit.ly/2TLXT5q) seine Prognosen zu den kommenden Technologietrends herausgebracht. Dieser Report bringt die entscheidenden Schlüsseltechnologien mit den wichtigsten Erkenntnissen der Experten von NTT zusammen, um die digitale Transformation voranzutreiben, und dient als Leitfaden für Unternehm…

Was Unternehmen über SD-WAN wissen müssen

Bad Homburg, Deutschland, 26. Oktober 2020 - Ein Software-Defined WAN, kurz SD-WAN, ist ein neuer Ansatz für Netzwerkkonnektivität, der Flexibilität, eine verbesserte, anpassbare sowie effizientere Bandbreitennutzung und damit in der Regel auch geringere Betriebskosten verspricht. NTT Ltd., ein führendes, weltweit tätiges IT-Dienstleistungsunternehmen, beantwortet die wichtigsten Fragen rund um SD-WAN.

Die Aufgabe eines herkömmlichen WAN besteht darin, Mitarbeiter einer Zweigstelle oder Campus-Umgebung mit den im Rechenzentrum gehosteten An…

Das könnte Sie auch interessieren:

Datenleck bei „Deutschland sucht den Superstar“ - Bewerberdatenbank im Internet einsehbar

Persönliche Informationen von rund 18.000 Bewerbern in der Datenbank / Einfacher Hackerangriff reichte aus / COMPUTERBILD kontaktierte Betroffene / RTL interactive sieht nur einen „theoretischen Zugriff“

Grobe Patzer und Skandälchen sind bei der Casting-Show „Deutschland sucht den Superstar“ (DSDS) an der Tagesordnung. Doch bisher betrafen sie mehr die Gesangstalente der Bewerber sowie die Urteile und Sprüche von Dieter Bohlen. Jetzt deckt COMPUTERBILD auf: Eine Datenbank mit Bewerbern der aktuellen 6. Staffel lag offen im Internet, für jede…

Cyberangriffe auf Firmenkunden: Hacker Ralf Schmitz warnt vor steigender Gefahr!

Die Bedrohung durch Cyberangriffe auf Unternehmen und Finanzinstitute nimmt weiter dramatisch zu. Besonders mittelständische Firmen und Großkonzerne stehen zunehmend im Fokus von Hackern, die mit immer raffinierteren Methoden sensible Daten abgreifen, Erpressungssoftware verbreiten oder Geschäftsprozesse lahmlegen. Der renommierte IT-Sicherheitsexperte und Ethical-Hacker Ralf Schmitz, tritt am 02.10.25 bei der Kreissparkasse Schwalm-Eder im Rahmen einer exklusiven Firmenkundenveranstaltung auf. Er warnt vor den Folgen unzureichender Sicherhei…

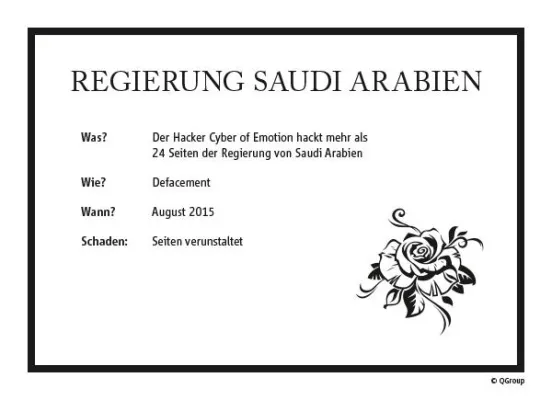

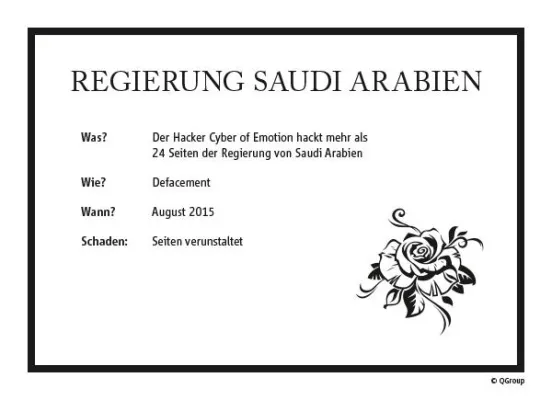

QGroup präsentiert Best of Hacks: Highlights August 2015

Im August 2015 werden das Internetunternehmen Yahoo! und Microsofts Webportal MSN.com Opfer von Malvertising-Attacken. Ebenfalls ins Visier von Hackern geraten das Pentagon und die amerikanische Fluggesellschaft American Airlines Group Inc.

Das Internetunternehmen Yahoo! wird Opfer eines Hackerangriffs. Unbekannte Hacker greifen das Netzwerk mit Hilfe einer Malvertising-Attacke an. Bei einer Malvertising-Attacke verbergen sich Schadcodes hinter Werbebannern. Sobald ein solches Banner angeklickt wird, installieren sich die Schadcodes auf dem …

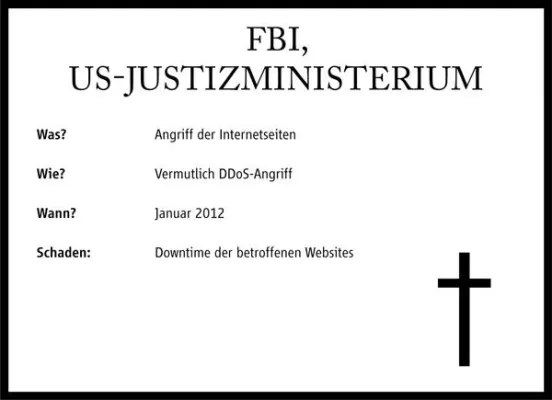

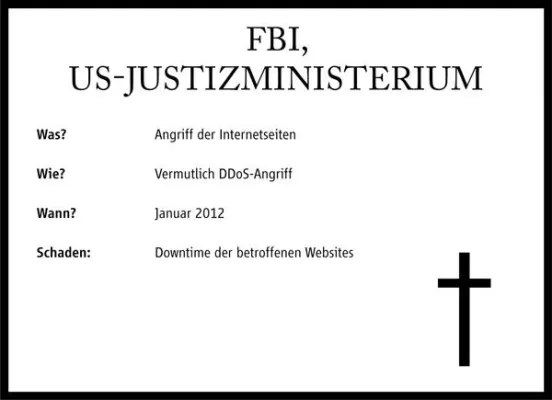

Hacker vs. Cracker: Das waren die spektakulärsten Angriffe 2012

Ob Vergeltungsmaßnahmen diverser Hackerkollektive wie Anonymous oder Lulzsec, Konkurrenz-Bashing unter Lieferdiensten oder klassische Wirtschaftsspionage – wir haben die spektakulärsten Hacks für Sie gesammelt und in einer Bildgalerie (unterqgroup.de/galerie) zusammengestellt. Eine kostenfreie Printausgabe der Hacking-Broschüre mit Todesanzeigen der betroffenen Unternehmen erhalten Sie unter www.qgroup.de/shop.

Januar

Hacker der Gruppe Yama Tough dringen durch eine Sicherheitslücke im Server, stehlen Quellcode von Symantec-Produkten und ford…

Daten-Bedrohung durch Cyber-Attacken

Paderborn. Der blanke Horror für Betreiber von Websites und vor allem von Webshops ist ein DDoS-Angriff, der über das Internet eine ganze Datenflut aussendet. Das erfolgt so lange, bis der Webserver völlig überlastet ist und lahmgelegt wird. DDoS steht für „distributed denial of service“ und ist ein verteilter Angriff, der zur Dienstverweigerung führt. Auf diese Art und Weise kommt es immer häufiger zu Attacken durch Hacker und Kriminelle. Sie versuchen, sich so durch Geldforderungen zu bereichern. Wer nicht die Erpressung im Sinn hat, sucht …

Hacking Seminar Tour in 4 Städen Deutschlands

IT-Experten aufgepasst - Hacken für die Sicherheit!

"lerne Hacken heute, verhindere Netzwerkangriffe morgen".

Das gibt es nicht? Hacken und dabei etwas für die IT-Sicherheit des eigenen Unternehmens tun? Doch, das gibt es. Das DotcomSec - Security Projekt bietet professionelle IT-Schulungen für die Sicherheit von Unternehmen, Universitäten und Schulen an. Neben Seminaren für Anfänger in denen Linux-Lösungen und Betriebssicherheit gelehrt werden, gibt es weitere spezifische Seminarreihen für Fortgeschrittene.

Hacking Seminar Tour

Unter dem T…

Aus SSL wird TLS – Mehr Sicherheit bei Datenverbindungen oder doch nur alter Wein in neuen Schläuchen?

Offene Internetverbindungen sind ja bekanntlich der Gipfel der Unsicherheit bei Datenverbindungen. Hacker und Terroristen schalten Infrastrukturanlagen ab, Witzbolde lassen um 0 Uhr die Kirchenglocken läuten und ähnliches. Aber auch die Verwendung von VPN mit SSL-Verschlüsselung ist nicht mehr das Gelbe vom Ei. Systemadminis-tratoren stöhnen mittlerweile …

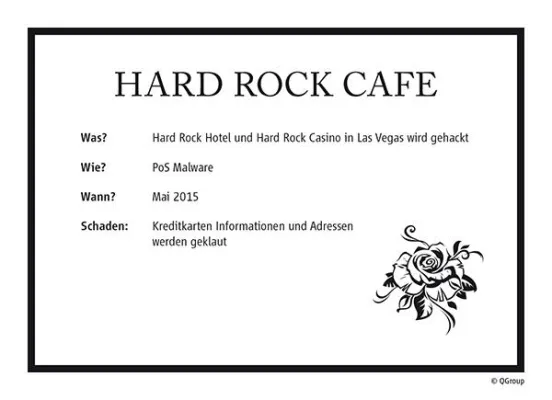

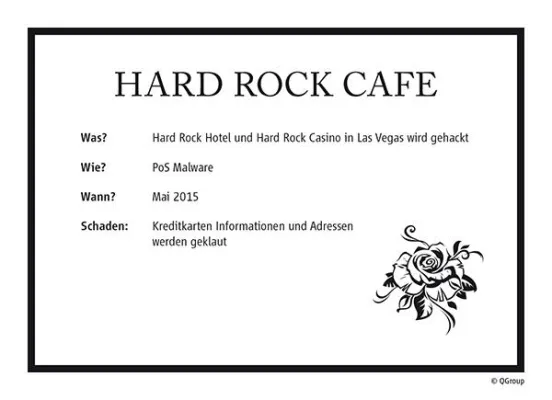

QGroup präsentiert Best of Hacks: Highlights Mai 2015

Sicherheitslücke im Netz des Bundestages? Unbekannte Hacker infizieren Rechner von Bundestagsabgeordneten und gelangen in das interne Datennetz des Bundestages!

Den ganz großen Coup landen jedoch Hacker, die die Bundesteuerbehörde der USA angreifen. Hier werden mehrere Millionen US Dollar erbeutet und die Daten unzähliger Steuerzahler gelangen in die Hände Dritter. Noch persönlichere Daten werden bei einem Angriff auf die Online-Dating-Plattform Adult FriendFinder gestohlen. Außerdem ist auch Anonymous im Namen von #OpGreenRights aktiv.

Bisl…

Hacker-Camps: Zwischen Schutz und Versuchung

Gesetze zur Bekämpfung der Computerkriminalität sollen böswilligen Hackern das Handwerk legen. Doch zugleich werden hoch dotierte Seminare und Hacking-Wettbewerbe im Internet angeboten, die dazu motivieren das Hacker-Handwerk zu erlernen. Davon profitieren sicherheitsbewusste Systemadministratoren, aber auch Cyber-Kriminelle der nächsten Generation. Sicherheit-Heute Autor Oliver Schonscheck hat umfassend recherchiert und die Argumente von Gegnern und Befürworten der auch in Deutschland ganz legalen Hacker-Ausbildung kennen gelernt.

„Unser Z…

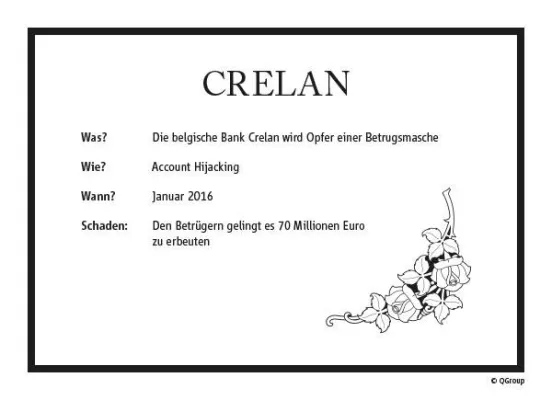

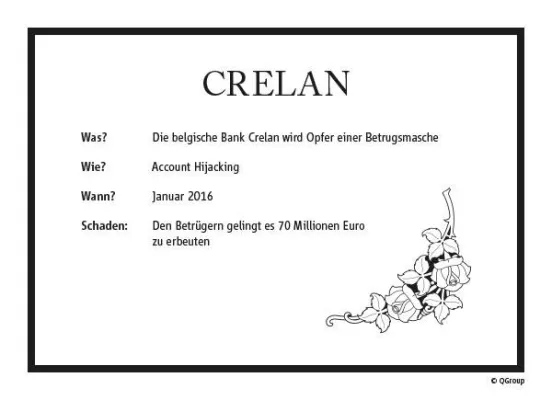

QGroup präsentiert Best of Hacks: Highlights Januar 2016

Im Januar geraten im Zuge der bevorstehenden Wahlen in Amerika neben Präsidentschaftsanwärter Donald Trump auch hohe US- amerikanische Funktionsträger ins Visier von Hackern. Sensible Daten stehen weiterhin hoch im Kurs im Bereich der Cyberkriminalität, aber der Hack beim Flugzeugteilehersteller FACC zeigt, dass Unternehmen auch um ihre Finanzen fürchten müssen.

Die Hacker von New World Hacktivists hacken die Website donaldjtrump.com von Donald Trump. Die Seite ist daraufhin temporär nicht erreichbar. Die Hackergruppe zeigt sich auch verantw…

Sie lesen gerade: Wer kappt bei einem Hacker-Angriff die Internetverbindungen?