(openPR) In diesem Artikel soll ein weiterer Schritt vorgestellt werden, der es Hackern noch schwerer macht, sich Zugang zu Konten wie Paypal, Email und Co zu beschaffen:

Aufgrund von Keyloggern, Phishing Angriffen und Social Engineering sind Passwörter nicht der perfekte Schutz für das eigene Konto (Email/Facebook/Paypal usw.): Wenn jemand das Passwort für den Zugang kennt, hat er problemlos Zugang zu dem jeweiligen Konto. Auch die Wahl eines „sicheren“ oder besonders „starken“ Passworts bietet nicht mehr Sicherheit, wenn das Passwort mit einem Keylogger geklaut wurde.

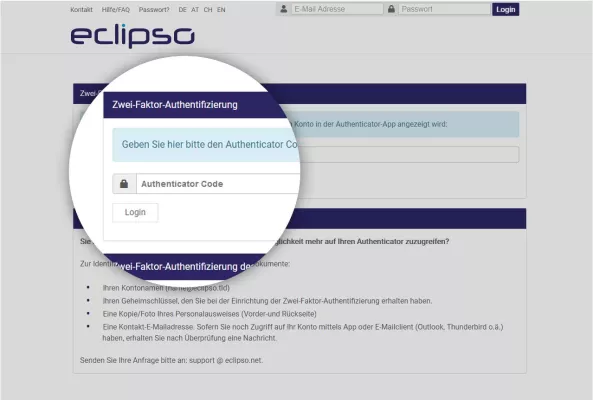

Dieses Problem kann mit der sogenannten 2-Faktor Identifizierung gelöst werden. Die 2-Faktor Identifizierung gehört zu den wichtigen Maßnahmen zum Schutz gegen Hacker Angriffen. Bei der Methode wird nicht nur nach einem Passwort als Zugang zum Konto gefragt. Es erfordert beides: „etwas das man wei? – wie ein Passwort – sowie „etwas das man besitzt“ - wie ein Handy.

Bei dieser Art der Anmeldung gibt man das Passwort in die Anmeldemaske ein. Im zweiten Schritt wird man nach einem Code gefragt, den man an das eigene Handy gesendet bekommt. Erst nachdem man diesen Code im zweiten Schritt einträgt, erhält man Zugang zum entsprechenden Konto.

Diese Anmeldemethode in zwei Schritten ist viel sicherer als die einfache Frage nach einem Passwort, welches sehr leicht durch einen Keylogger gehackt werden kann. Sollte ein Hacker irgendwie an das Passwort gelangen, wird er das Konto trotzdem nicht betreten können, da er zusätzlich z.B. das entsprechende Handy benötigt.

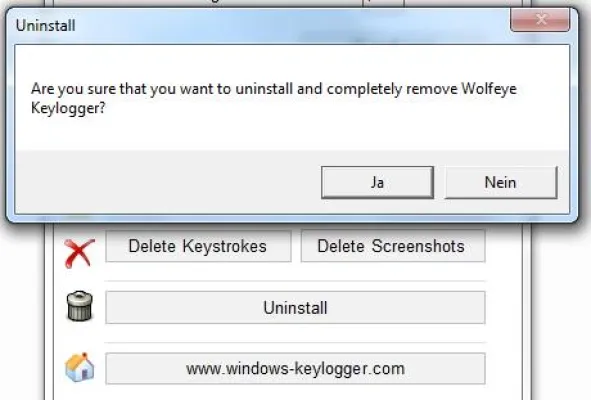

Keylogger sind Programme, die heimlich im Hintergrund alle Tastatureingaben wie Passwörter, Chatunterhaltungen, besuchte Webseiten usw. aufzeichnen, und die Daten dem Überwacher per Email senden. Viele Keylogger machen zudem Screenshots des Bildschirms und ermöglichen so weitere Überwachungsmethoden. Die Programme sind nicht illegal und können sogar auf Download Portalen wie Chip heruntergeladen werden: http://www.chip.de/downloads/Wolfeye-Keylogger_72070578.html

Doch ihr Einsatz kann illegal sein, wenn die Programme zum unerlaubten Datenklau eingesetzt werden.

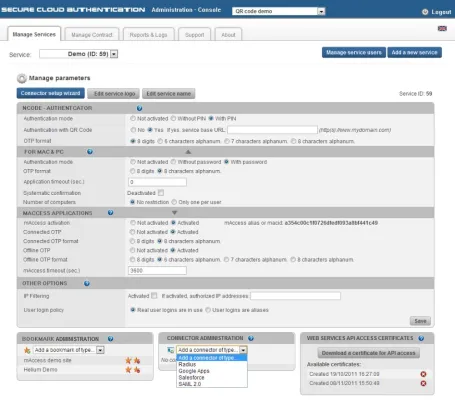

Die 2-Faktor Authentifizierung kann noch nicht überall im Netz verwendet werden, doch eine große Anzahl von Webseiten hat diese schon implementiert. Im folgenden werden einige Beispiele vorgestellt:

1. Google/Gmail: Die 2 Faktor Identifizierung von Google^sendet einen 6-stelligen Code als SMS, wenn man sich von einem neuen Rechner bzw. Gerät anmeldet. Jedes Gerät wird dabei für 30 Tage gespeichert. Die Anmeldemethode kann hier angeschaltet werden: http://accounts.google.com/SmsAuthConfig

2. LastPass: LastPass ist ein Passwort Manager und ermöglicht ebenfalls die 2-Faktor Identifizierung. Es gehört zu den sehr guten Passwort Managern und wir empfehlen es als eine sehr wichtige Maßnahme zum Schutz vor Keyloggern. Hier kann mehr zur 2 Faktor Identifizierung bei LastPass gelesen werden: http://helpdesk.lastpass.com/security-options/google-authenticator/

3. Apple: Apple ermöglicht diese Art der Anmeldung ebenfalls und sendet dazu einen 4-stelligen Code per SMS. Die Anmeldemethode in zwei Schritten kann hier eingestellt werden: https://appleid.apple.com/

4. Facebook:Facebook 2 Faktor Identifiziertung nennt sich „Login Aprovals“ und sendet einen 6 stelligen Code per SMS, wenn man sich von einem neuen unbekannten Gerät anmeldet. Die Anmeldung in 2 Schritten kann hier angeschaltet werden: https://www.facebook.com/settings?tab=security

5. Twitter: Twitter sendet einen 6stelligen Code per SMS. Die Methode kann hier angeschaltet werden: https://twitter.com/settings/security

6. Paypal: Auch Paypal sendet einen 6stelligen Code. Die Anmeldung in zwei Schritten kann so eingestellt werden: https://www.paypal.com/us/cgi-bin/webscr?cmd=_security-key

Bei der Liste handelt es sich um einige Beispiele. Eine vollständige Liste findet man auf der Webseite: https://twofactorauth.org/

Wir empfehlen die Benutzung dieser Anmeldung in zwei Schritten, wenn es die Möglichkeit gibt, da es einen sehr guten Schutz vor Keylogger und Phishing sowie anderen Hacker Angriffen bietet.