(openPR) Unter dem provokanten Motto „Sind wir nicht alle ein bisschen Troja?“ fand kürzlich eine aufschlussreiche Veranstaltung des IT-Sicherheitsanbieters Cyber Samurai als online Veranstaltung der Gesellschaft für Arbeitsmethodik e.V. - GfA - statt. Im Mittelpunkt stand die Frage, wie Unternehmen moderne Cyber-Angriffe – insbesondere durch Social Engineering und Trojaner – erkennen und abwehren können.

Seit über 3200 Jahren habe sich, so die Referenten, an einer grundlegenden Tatsache nichts geändert: Das größte Einfallstor ist der Mensch. Laut aktuellen Studien erfolgen rund 85 Prozent aller erfolgreichen Cyberangriffe über menschliche Fehler, nicht über technische Schwachstellen.

Vom antiken Troja zum digitalen Unternehmen

In der Präsentation wurde die Geschichte des Trojanischen Pferdes mit den heutigen Bedrohungsszenarien verknüpft. Wie damals in Troja sei es auch heute oft die menschliche Neugier oder Unachtsamkeit, die Angreifern den Weg ins „digitale Stadtzentrum“ ebnet. Entsprechend liegt der Schwerpunkt moderner Cyber-Defense nicht allein auf Firewalls und Virenscannern, sondern zunehmend auf Security Awareness und kontinuierlichem Training der Mitarbeitenden.

Kill Chain brechen – bevor sie uns bricht

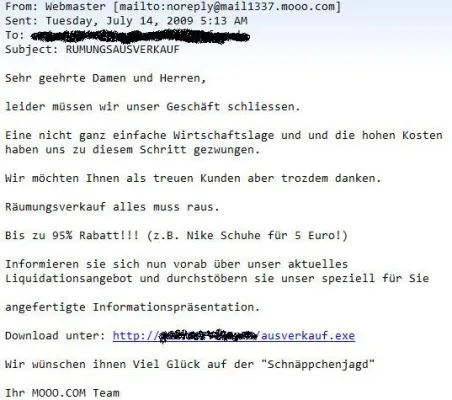

Besonders eindrucksvoll veranschaulichten die Vortragenden die sogenannte Cyber Kill Chain: von der Aufklärung der Angreifer über die Infektion bis hin zur Kontrolle der Systeme. Ziel sei es, diesen Angriffskreislauf frühzeitig zu durchbrechen – bevor er existenzbedrohende Schäden anrichtet. Dazu bietet Cyber Samurai neben Phishing-Simulationen, Penetrationstests und Incident-Response-Plänen auch umfassende Security Operation Center (SOC) Analysen an.

Vom Risiko zur Kultur

Die Experten machten klar, dass IT-Sicherheit kein Projekt, sondern ein Prozess ist. Unternehmen durchlaufen dabei verschiedene Reifegrade der Sicherheitskultur – von der unbewussten Inkompetenz bis hin zur kulturellen Integration, in der Sicherheitsbewusstsein selbstverständlich zum Arbeitsalltag gehört. „Nur wenn Sicherheitsverhalten zur Gewohnheit wird, entsteht echte Resilienz“, so Geschäftsführer Nicolas Leiser (Cyber Samurei).

Bedrohungen aus dem Darknet

Ein weiterer Schwerpunkt war die Darstellung aktueller Gefahren aus dem Darknet. Dort werden Zugänge, Daten und Schadsoftware gehandelt, häufig anonym und schwer nachvollziehbar. Auch Ransomware-Angriffe, bei denen Kriminelle Netzwerke verschlüsseln und Lösegeld fordern, nehmen rasant zu – mit erheblichen Folgekosten für betroffene Unternehmen: von IT-Forensik über Rechtsberatung bis hin zu Reputationsschäden.

Fazit

Die Veranstaltung machte deutlich: Technische Abwehr allein reicht nicht mehr. Ohne geschulte und sensibilisierte Mitarbeitende bleiben Unternehmen verwundbar. Cyber Samurai setzt daher auf ein integriertes Vorgehen aus Technologie, Training und Kulturwandel – und bietet interessierten Firmen sogar einen kostenlosen Probemonat für Security Awareness an.

„Wir schützen Sie vor Cyber-Kriminellen“, so Leiser zum Abschluss. Doch die wichtigste Lehre bleibt: Das Trojanische Pferd steht nicht vor den Toren – es klickt im Zweifel direkt auf den Anhang.

Moderiert wurde die Veranstaltung von Klaus Lichtenauer, 2. BuVo der GfA e.V.