(openPR) Threat Report von CenturyLink beschreibt die wichtigsten Angriffsarten und zeigt auf, wie sich das Netzwerk schützen lässt

FRANKFURT/MAIN, 13. September 2019 /PRNewswire/ - Cyber-Bedrohungen eskalieren derart schnell, dass viele Unternehmen nicht Schritt halten können, wenn es darum geht, Bedrohungen zu identifizieren, abzublocken und zu entschärfen. Die sich ausweitende Bedrohungslandschaft sichtbar zu machen ist unerlässlich, aber Aktion ist wichtiger denn je, wie aus einem neuen Threat Report hervorgeht, der von CenturyLink, Inc. (http://news.centurylink.com/) (NYSE: CTL) veröffentlicht wurde.

Den Threat Report 2019 können Sie unter folgendem Link abrufen: https://www.centurylink.com/asset/business/enterprise/report/2019-threat-research-report.pdf

"Auf digitale Innovation fokussierte Unternehmen begeben sich zwangsläufig in eine Welt mit beispiellosen Bedrohungen und Risiken", sagt Mike Benjamin, Leiter von CenturyLinks Threat Research and Operations-Division Black Lotus Labs (https://www.centurylink.com/business/security/black-lotus-labs.html). "Die Bedrohungen entwickeln sich, genau wie die sogenannten Bad Actors, ständig weiter. Finanziell gut ausgestattete Akteure auf Staaten- oder Länderebene und auf Cybercrime fokussierte kriminelle Vereinigungen haben die Einzeltäter vom Typ einsamer Wolf und die weniger ausgefeilten Attacken von Angreifern abgelöst, die sich in Chatrooms profilieren wollen. Glücklicherweise können wir dank unserer umsetzbaren Erkenntnisse unser Netzwerk und das unserer Kunden gegen diese entwickelnden Bedrohungen schützen."

Beobachtungen

- Botnetze: Diese aus infizierten Computern bestehenden Netzwerke sind nach wie vor erfolgreich, weil sie ihre Ziele leicht kompromittieren können und sich per Fernzugriff und verdeckt steuern lassen. Botnetze wie Necurs, Emotet und TheMoon haben sich sowohl in Bezug auf Komplexität als auch Resilienz weiterentwickelt. Malware-Familien wie Gafgyt und Mirai geben ebenfalls kontinuierlich Anlass zur Sorge, da sie auf IoT-Geräte abzielen.

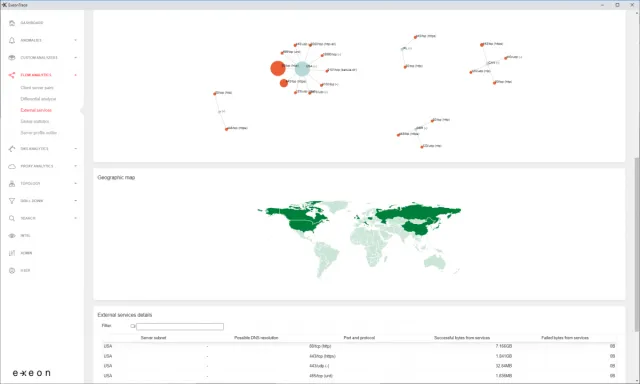

- DNS: Der Domain Name Server (DNS) wird oft als potenzieller Angriffsvektor übersehen, doch wir konnten eine Anstieg der DNS-basierten Angriffe wie z. B. DNS Tunneling beobachten. Der Angriff über einen DNS-Tunnel kann dazu genutzt werden, Daten in den Sub-Domains einer DNS-Abfrage oder -Antwort zu kodieren, was einen ungebremsten Schleichweg ins Netzwerk ermöglicht, um Daten zu extrahieren, Sicherheitskontrollen zu untergraben oder beliebigen Daten-Traffic zu senden. Black Lotus Labs hat aktuell über einen mehrwöchigen Zeitraum hinweg feststellen können, dass durchschnittlich 250 Domains pro Tag auf diese Weise missbraucht wurden, mit mehr als 70.000 Lookups für jede Domain.

- DDoS: Distributed Denial of Service (DDoS) Attacken führen nach wie vor zu verzögert ausgelieferten Diensten und sorgen dafür, dass Unternehmen offline gehen müssen. Wir haben nicht nur eine kontinuierliche Progression bei der Größe der Angriffe beobachtet, sondern auch die Zunahme von sogenannten Burst-Attacken, die eine Minute oder weniger dauern. Die Security Operations Center (SOC) von CenturyLink haben in der ersten Hälfte dieses Jahres 14.000 DDoS-Angriffe auf Kunden abgewehrt. Interessant ist auch, dass 89 Prozent der 100 größten Angriffe in der ersten Jahreshälfte Multi-Vektor-Angriffe waren.

- Herkunftsländer: Regionen mit wachsenden IT-Netzwerken und -Infrastrukturen sind nach wie vor die Hauptquelle für cyberkriminelle Aktivitäten. Die fünf Top-Länder mit den meisten Angriffen in der ersten Jahreshälfte 2019 waren die Vereinigten Staaten, China, Indien, Russland und Vietnam. Während die Vereinigten Staaten, China und Russland hier bereits im Vorjahr geführt wurden, sind Indien und Vietnam neu in den Top 5. Die meisten C2-Angriffe in der ersten Jahreshälfte 2019 waren gegen die Vereinigten Staaten, China, Russland, die Niederlande und Mexiko gerichtet. Die Niederlande und Mexiko sind Neuzugänge unter den Top 5.

Fakten

Täglich werden 139 Milliarden NetFlow Sessions und 771 Millionen DNS-Abfragen über verschiedene, von Black Lots Labs entwickelte Threat Intelligence-Modelle mit maschinellem Lernen erfasst. Black Lotus Labs hat im Zeitraum von Januar bis Juni 2019:

- 1,2 Millionen einzelne Bedrohungen pro Tag erfasst, was für 15 Millionen verschiedene böswillige Hosts steht.

- 4.120 neue C2s validiert, was rund 686 C2s pro Monat entspricht.

- 3,8 Million einzelne Bedrohungen pro Monat nachverfolgt. Diese Bedrohungen werden mit CenturyLink NetFlow- und DNS-Metadaten korreliert, um die Kunden auf eine potenzielle Gefährdung hinzuweisen.

CenturyLink nimmt Sicherheit ernst und trägt proaktiv zum Schutz des Internets bei. Dazu gehört beispielsweise, die Arbeit der böswilligen Akteure zu unterbrechen und Erkenntnisse und Empfehlungen für Unternehmen zum Schutz ihrer Netzwerke bereitzustellen. Hier ist einiges zu beachten:

- Sicherheit sollte direkt in die Netzwerkschichten eingebettet sein, um eine agilere Abwehr und Entschärfung der Bedrohung zu ermöglichen.

- Die passende Lösung für das Unternehmen bestimmen - wo lassen sich Sicherheitskontrollen mit Kompetenz planen, wo wird ein externer Partner benötigt.

- Die Lücke schließen und von Anfang an zusammenarbeiten, um Schutz und Sicherheit in jedes Produkt und jede Lösung zu integrieren, damit in Sachen Sicherheit nicht aufwändig nachgebessert werden muss.

- Evaluieren, was eine vertrauenswürdige Netzwerkumgebung ausmacht, und gute Cyber-Hygiene praktizieren.

Logo - https://mma.prnewswire.com/media/134213/centurylink_logo.jpg