(openPR) Die potenzielle Gefahr von E-Mail-Anhängen unbekannter Herkunft ist den meisten Internetnutzern mittlerweile bewusst. Deshalb setzen Online-Betrüger ständig auf neue Tricks. Die jüngste Generation von Hacker-Mails nutzt vor allem Ängste und Neugierde der User aus. „Wir sprechen hier von den so genannten Social-Engineering-Attacken“, erklärt Dr. Alexander Tillmann, Sprecher der HAMCOM.

So kursieren beispielsweise E-Mails, in denen dem Empfänger ein Gerichtsverfahren angedroht wird oder etwa um Hilfe für Katastrophenopfer geworben wird. Die sehr authentisch gestalteten Mails machen sich dabei ganz elementare menschliche Neigungen und Bedürfnisse zunutze, wie zum Beispiel Mitgefühl oder die Angst vor Autoritäten. Schlecht übersetzte und unrealistisch aufgebaute Phishing-Mails nähmen indes ab, erklärt Tillmann. Sein Rat an alle Internetnutzer: „E-Mail-Anhänge, deren Herkunft nicht völlig eindeutig ist, sollte niemand öffnen. Im Zweifelsfall kann zum Beispiel ein vorheriger Anruf beim vermeintlichen Absender helfen.“

HAMCOM GmbH

Südring 1-3

59065 Hamm

02381 - 874 2000

HAMCOM – preiswert telefonieren!

Die HAMCOM ist Ihr Telekommunikationsanbieter vor Ort. Als Unternehmen im regionalen HeLi NET-Verbund stellt sie Ihnen alle Vorteile eines hochmodernen Netzes zur Verfügung und versorgt Sie in den Bereichen Telefon, Internet, Daten und Mobilfunk mit Leistungen auf dem neuesten Stand der Telekommunikationstechnik.

Presseinformation

Gefahr durch „Social-Engineering-Attacken“

Diese Pressemeldung wurde auf openPR veröffentlicht.

Verantwortlich für diese Pressemeldung:Ebenso günstige wie transparente Tarife, ein leistungsstarkes Angebot und kompetenter Vor-Ort-Service überzeugen immer mehr Kunden im Versorgungsgebiet der Stadtwerke Hamm. Das belegt der für lokale Netzbetreiber überdurchschnittliche und stetig wachsende Marktanteil der HAMCOM.

Über das Unternehmen

Seitdem die HAMCOM 1996 als Tochtergesellschaft der Stadtwerke gestartet ist, zeigt die Entwicklungskurve kontinuierlich nach oben. Weiteren Rückenwind erhielt die HAMCOM durch die erfolgreiche Eingliederung in die regionale Servicegesellschaft HeLi NET.

Pressebericht „Gefahr durch „Social-Engineering-Attacken““ bearbeiten oder mit dem "Super-PR-Sparpaket" stark hervorheben, zielgerichtet an Journalisten & Top50 Online-Portale verbreiten:

Disclaimer: Für den obigen Pressetext inkl. etwaiger Bilder/ Videos ist ausschließlich der im Text angegebene Kontakt verantwortlich. Der Webseitenanbieter distanziert sich ausdrücklich von den Inhalten Dritter und macht sich diese nicht zu eigen. Wenn Sie die obigen Informationen redaktionell nutzen möchten, so wenden Sie sich bitte an den obigen Pressekontakt. Bei einer Veröffentlichung bitten wir um ein Belegexemplar oder Quellenennung der URL.

Weitere Mitteilungen von HAMCOM GmbH

Online-Gewinnspiel der HAMCOM

Freundliche Strandnachbarn, spannende Kinderfreundschaften oder echte einheimische Gastfreundschaft: Das lokale Telekommunikationsunternehmen HAMCOM sucht die schönsten und lustigsten Bilder aus den Sommerferien.

Ab sofort können alle Interessierten ihre Urlaubsbilder auf der Internetseite www.hamcom.de der Öffentlichkeit zur Bewertung präsentieren und als elektronische Grußkarte kostenlos weiterschicken.

Das originellste Bild wird mit einem iPod Nano mit 8 GB Speicher prämiert. Die Fotos können entweder direkt in die Galerie geladen oder…

Eigenes Netz lockt auch die Großen - 250 Kilometer Unabhängigkeit

Neben der örtlichen Nähe zu seinen Kunden unterscheidet den lokalen Telekommunikationsanbieter HAMCOM vor allem sein eigenes Glasfasernetz von anderen alternativen Anbietern. Inzwischen greifen sogar Großkonzerne wie Arcor, Alice, Versatel oder Deutsche Telekom gerne auf die Netztechnik der HAMCOM zurück.

Das eigene Leitungsnetz ist die wichtigste Basis der HAMCOM. Seit seiner Gründung setzt der lokale Telekommunikationsanbieter auf sein kontinuierlich wachsendes Glasfaser-System, um - weitestgehend unabhängig von der Deutschen Telekom - ebe…

Das könnte Sie auch interessieren:

BitDefender Halbjahresreport: 50 % aller E-Threats kommen aus China und Russland

Trojaner und Phishing-Attacken bislang die Top-Bedrohungen 2011

Holzwickede, 24. Juni 2011 – In seinem „E-Threat Landscape Report“ für den Zeitraum Januar bis Juni 2011 hat BitDefender (bitdefender.de) die Bedrohungslandschaft für PC- und Internetnutzer genau analysiert. Eines der Ergebnisse ist, dass 50 % aller weltweit verbreiteten Schädlinge in China und Russland programmiert und gehostet wurden. Für die zweite Jahreshälfte prognostiziert der Antivirenspezialist, dass Angriffe auf mobile Endgeräte sowie gezielte Attacken auf Unternehmensn…

BitDefender identifiziert aktuelle Cybercrime-Trends

… von Stealth-Technologien wandeln sich viele Schädlinge beispielsweise zu so genannten Sleeper-Infektoren, die von konventionellen Schutztechnologien nur schwer identifiziert werden können.

Steigende Gefahr durch Botnetze

Da sich Botnetze zu einem ernst zu nehmenden Angriffsmechanismus entwickelt haben, werden Malware-Autoren weiterhin Wert auf deren …

Die Kunst der Täuschung – Wie Social Engineering Unternehmen gefährdet

… 2020 - Beim Social Engineering nutzen Cyber-Angreifer den „Faktor Mensch“ als vermeintlich schwächstes Glied innerhalb der Sicherheitskette aus. Um sich vor Social-Engineering-Attacken zu schützen, sollten Unternehmen ihre Mitarbeiter nicht nur sensibilisieren, sie müssen auch technologisch aufrüsten. Wie sie vorsorgen können, erklärt der Sicherheitsspezialist …

NTT Security hält menschliche Firewall für die Abwehr von Social-Engineering-Angriffen für unerlässlich

ISMANING, Deutschland, 20. November 2018 - Unternehmen unterschätzen vielfach die Gefahr von Social-Engineering-Angriffen und sind hierauf auch nur unzureichend vorbereitet – trotz aller Security-Kampagnen, meint NTT Security. Da die technischen Möglichkeiten bei den Abwehrmaßnahmen beschränkt sind, muss vor allem die „menschliche Firewall“ gut funktionieren. …

Bromium sagt Social-Engineering-Angriffen den Kampf an

… keinen zuverlässigen Schutz bieten können, ist aber noch lange kein Grund für Resignation. Detektion kann nicht der Weisheit letzter Schluss bei der Abwehr von Social-Engineering-Attacken sein“, erklärt Jochen Koehler, Regional Director DACH bei Bromium in Heilbronn. „Man muss nur eine andere Methode wählen, das heißt, nicht krampfhaft versuchen, alle …

Websense: Mit diesen Cyber-Attacken muss 2012 gerechnet werden

… auf Vertrauen in die eigenen Kontakte. Mit einem gestohlenen Login gelangen die Datendiebe an vertrauliche Daten und können diese missbrauchen.

2. Die größte Gefahr droht von einem Konglomerat aus Social-Media-Bekanntschaften, der Nutzung mobiler Geräte und Cloud-Diensten

In der Regel bestehen Angriffe aus mehreren Komponenten. Die Kombination Internet …

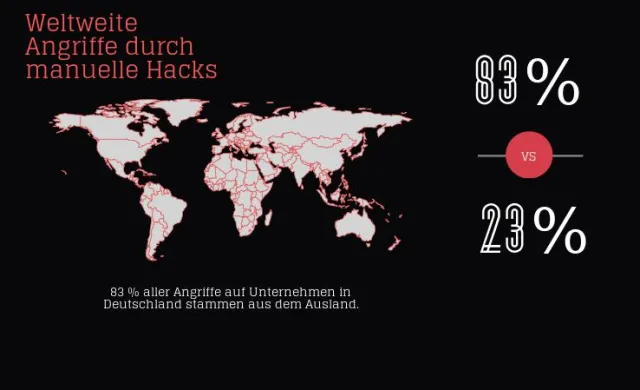

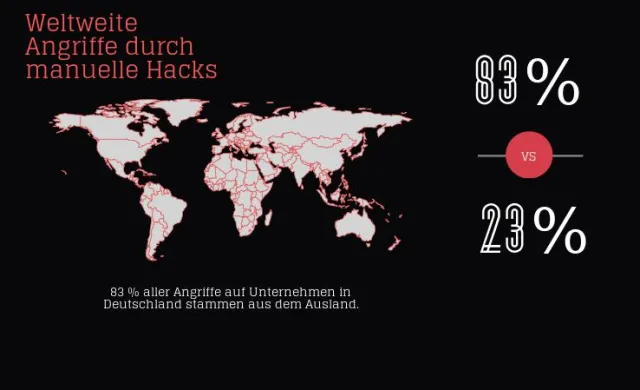

Weltweite Angriffe durch manuelle Attacken

Cyber Secuirty Research Analyse zu Cyber Attacken 2015

Der Hack Report für das Jahr 2015 ist erschienen. Aus dem diesem geht hervor das über 83% aller Angriffe auf Unternehmen in Deutschland aus dem Ausland stammen. Die Analyse ergab das jedes 3 Unternehmen Weltweit bereits attackiert wurde. Von diesen Attacken waren jedoch 19% selbst verschuldete Angriffe zum Beispiel durch ungeschulte IT Mitarbeiter in Unternehmen. Das Einsachläusen von Exploits und Maleware hingegen steht bei Cyberkriminellen an erster Stelle. Die Analyse bewertete das Ri…

NTT Security: Erfolgreiche Voice-Deepfake-Attacke war erst der Anfang

… September 2019 – Bereits vor gut einem Jahr hat NTT Security, das „Security Center of Excellence“ der NTT, vor Deepfakes gewarnt. Jetzt ist aus der bloßen Gefahr bittere Realität geworden: Mit einem Voice-Deepfake konnten Diebe mehr als 240.000 US-Dollar erbeuten.

Bereits seit Längerem sind Foto- und Video-Deepfakes im Umlauf, die von echtem Bildmaterial …

Balabit: Die zehn beliebtesten Angriffsmethoden von Hackern

… IT-Sicherheitssysteme am Rand des Netzes nicht in der Lage sind, Angreifer effektiv abzuwehren. Auf die Frage hin, ob Insider oder externe Angreifer eine größere Gefahr darstellen, gaben mehr als 70 Prozent der IT-Sicherheitsfachleute an, dass Insider-Attacken gefährlicher sind.

"Das größte Risiko für Unternehmen und öffentliche Einrichtungen besteht darin, dass …

Zscaler Likejacking Prevention-Tool schützt vor Sicherheitsrisiken durch Facebook

ThreatLabZ

Die Zscaler ThreatLabZ sind das weltweite Security Research Team für Zscaler. Durch den aggregierten Blick auf Milliarden täglicher Web-Transaktionen von Millionen von Anwendern weltweit sind die ThreatLabZ in der Lage, neue und aufkommende Bedrohungen zu erkennen. Kunden sind vor diesen Gefahren durch die Cloud in Echtzeit geschützt.

Sie lesen gerade: Gefahr durch „Social-Engineering-Attacken“